17 december 2021

Update - We blijven dit volgen om na te gaan of er nog problemen opduiken.

17 december 15:57 UTC

Bewaking - Op 9 december 2021 werd Foxit op de hoogte gebracht van het Log4j 2-beveiligingsprobleem, ook wel LogJam of Log4Shell genoemd. Ons team heeft snel en onmiddellijk actie ondernomen om de risico’s voor onze gebruikers te beperken, onder meer door de patch toe te passen zodra deze beschikbaar was, namelijk patch Log4j 2.17. We hebben vastgesteld dat onze software niet was of is gecompromitteerd en dat er geen gevolgen zijn voor onze gebruikers als gevolg van deze activiteit.

Wij zetten ons in voor de veiligheid van ons product, de privacy van de gegevens van onze gebruikers en de transparantie van onze communicatie. Daarom hebben we strenge maatregelen getroffen om inbreuken op de beveiliging te controleren en te voorkomen, en om zo nodig onmiddellijk preventieve en mitigerende maatregelen te treffen.

Ons team van beveiligingsspecialisten blijft de Log4j 2-kwetsbaarheid volgen naarmate deze zich verder ontwikkelt. Dat omvat de implementatie van verscherpt toezicht op alle verdachte activiteiten, en het onmiddellijk treffen van de maatregelen die nodig worden geacht en die worden aanbevolen door de Cybersecurity & Infrastructure Security Agency (CISA).

Wat is Log4j 2?

Log4j is ontwikkeld door de Apache Software Foundation en is loggingsoftware op basis van Java die gebeurtenissen, de uitvoering van software en communicatie tussen een bepaald systeem en zijn gebruikers registreert. Log4j 2 is de meest recente bijgewerkte versie van de loggingsoftware van Apache.

Het beveiligingsprobleem dat is gedetecteerd na de recentste Log4j 2-update zou hackers de mogelijkheid kunnen geven om controle te krijgen over logberichten en parameters, wat zou kunnen leiden tot schadelijk gedrag en de uitvoering van willekeurige code.

U vindt meer informatie over het Log4j 2-beveiligingsprobleem op de website van Apache en hier in de National Vulnerability Database (NVD) van het National Institute of Standards and Technology (NIST).

Wat doet Foxit om te voorkomen dat er veiligheidsrisico’s of schadelijke handelingen plaatsvinden als gevolg van het Log4j 2-beveiligingsprobleem?

Ons beveiligingsteam is voortdurend bezig met het aanpakken van het Log4j 2-beveiligingsprobleem. Tot dusver hebben wij de volgende acties ondernomen die door ons team en op aanbeveling van de CISA noodzakelijk werden geacht:

Welke maatregelen blijft Foxit treffen in verband met het Log4j 2-beveiligingsprobleem?

Op dit moment zijn voortdurende geconcentreerde inspanningen nodig als reactie op het Log4j 2-beveiligingsprobleem. Wij zullen de situatie op de voet blijven volgen en zo nodig de volgende maatregelen treffen:

Als ik Foxit gebruik, loop ik of loopt mijn bedrijf dan momenteel risico's als gevolg van het Log4j 2-beveiligingsprobleem?

Sinds Foxit van het beveiligingsprobleem op de hoogte is, hebben we de situatie en alle potentiële risicofactoren nauwlettend in het oog gehouden. We hebben vastgesteld dat onze software, de gegevens van onze gebruikers en het gebruik van onze toepassing momenteel niet gecompromitteerd zijn.

We moedigen onze klanten en leveranciers aan om individuele eindpuntimplementaties te beoordelen op het gebruik van de Log4j-software. Dit omvat software van derden.

30 augustus 2019

Foxit heeft vastgesteld dat er onlangs ongeoorloofde toegang tot zijn datasystemen is geweest. Derden hebben toegang gekregen tot de gebruikersgegevens in 'Mijn Account' van Foxit, die e-mailadressen, wachtwoorden, gebruikersnamen, telefoonnummers, bedrijfsnamen en IP-adressen bevatten. Er zijn geen betalingsgegevens blootgesteld.

Het beveiligingsteam van Foxit is onmiddellijk een digitaal forensisch onderzoek gestart. Het bedrijf heeft de wachtwoorden van alle mogelijk getroffen accounts ongeldig gemaakt, zodat gebruikers hun wachtwoorden opnieuw moeten instellen om weer toegang te krijgen tot Mijn account. Foxit heeft wetshandhavingsinstanties en gegevensbeschermingsautoriteiten op de hoogte gebracht en verleent alle medewerking aan de onderzoeken van deze instanties. Daarnaast heeft het bedrijf een firma voor beveiligingsbeheer in de arm genomen om een grondige analyse uit te voeren, het beveiligingsbeleid van het bedrijf te versterken en bescherming te bieden tegen toekomstige incidenten op het gebied van cyberbeveiliging.

Foxit heeft contact opgenomen met alle betrokken gebruikers en hen geïnformeerd over de risico's en welke stappen ze moeten ondernemen om deze risico's tot een minimum te beperken. Foxit raadt klanten aan het risico van het datalek niet te onderschatten en waakzaam te blijven. Klanten die hun toegangsgegevens van 'Mijn account' van Foxit ook voor andere websites of services gebruiken, wordt aangeraden hun wachtwoorden te wijzigen om ongeoorloofde toegang te voorkomen. Foxit raadt klanten ook aan waakzaam te blijven door rekeningafschriften te controleren en kredietrapporten in de gaten te houden om identiteitsdiefstal te voorkomen. Klanten moeten zich er ook van bewust zijn dat fraudeurs hun gegevens kunnen gebruiken om door middel van bedrog meer gegevens te verzamelen ('phishing').

'Mijn account' van Foxit is een gratis abonnement dat klanten toegang geeft tot proefperiodes van softwaredownloads, bestelgeschiedenis, productregistratie-informatie en informatie over probleemoplossing en ondersteuning. Het systeem bevat de namen, e-mailadressen, bedrijfsnamen, IP-adressen en telefoonnummers van gebruikers, maar geen andere persoonlijke identificatiegegevens of betaalkaartgegevens. Foxit bewaart geen creditcardgegevens van klanten in zijn systemen. Foxit heeft zijn klanten van Mijn account een e-mail gestuurd met deze melding en een link om een nieuw en veiliger wachtwoord aan te maken.

De beveiliging en privacy van klantgegevens is voor Foxit erg belangrijk en het bedrijf neemt alle redelijke stappen om ervoor te zorgen dat klantgegevens ook in de toekomst veilig blijven.

Voor meer informatie kunnen klanten contact opnemen met de functionaris voor gegevensbescherming van Foxit Inc. via [email protected].

22 augustus 2017

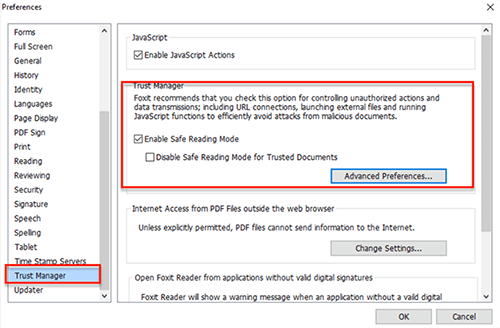

1. Aard van dit beveiligingsprobleem: gebruikers die niet de 'Veilige leesmodus' gebruiken, kunnen krachtige JavaScript-functies uitvoeren die mogelijk beveiligingsproblemen veroorzaken. De 'Veilige leesmodus' is zowel in PhantomPDF als in Reader standaard ingeschakeld, maar de gebruiker kan dit uitschakelen via de voorkeursinstellingen.

2. Hoe we van plan zijn dit probleem op te lossen: de toevoeging van extra beveiliging in de programmeercode van PhantomPDF/Reader, zodat bij het openen van een PDF-document dat deze krachtige (en dus mogelijk onveilige) JavaScript-functies bevat, de software controleert of het document digitaal is ondertekend door een verifieerbare/betrouwbare persoon of entiteit. Alleen gecertificeerde documenten kunnen deze krachtige JS-functies uitvoeren, zelfs wanneer de 'Veilige leesmodus' is uitgeschakeld.

3. Wanneer zal de fix klaar zijn: we zijn van plan om deze week een Reader/PhantomPDF 8.3.2 patchupdate uit te brengen (rond 25 augustus) met extra bescherming tegen misbruik van krachtige (mogelijk onveilige) JavaScript-functies. Hierdoor zal de software van Foxit gelijkwaardig zijn aan die van Adobe.

4. Wie en welke producten worden beïnvloed: alleen gebruikers van PhantomPDF en Reader die de standaardinstelling 'Veilige leesmodus' hebben uitgeschakeld om de uitvoering van JavaScript in elk PDF-document toe te staan, kunnen hierdoor worden beïnvloed, omdat dit beveiligingsprobleem kan worden veroorzaakt door gebruikers (mogelijke hackers) die misbruik maken van krachtige JavaScript-functies. Gebruikers van andere producten van Foxit worden niet getroffen door dit beveiligingsprobleem. We raden gebruikers van Phantom en Reader aan om een standaardinstelling te gebruiken die geen uitvoering van JavaScript toestaat, totdat de gebruiker de bron van het document heeft geverifieerd. Als de gebruiker de instelling 'Veilige leesmodus' ingeschakeld blijft houden, heeft dit beveiligingsprobleem op hen geen invloed.

5. Het controleren en opnieuw inschakelen van de 'Veilige leesmodus' in PhantomPDF en

Reader

Voor eindgebruikers van PhantomPDF of Reader: ga naar Voorkeuren >

Trust Manager

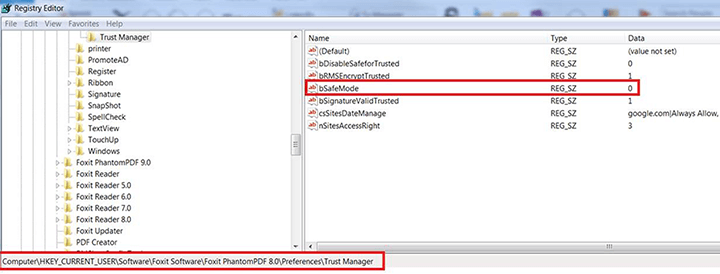

Voor gebruikers die dit via het Windows-register willen configureren

Voor IT- of systeembeheerders die een batchconfiguratie wensen: gebruik het GPO-sjabloon https://cdn01.foxitsoftware.com/pub/foxit/manual/reader/en_us/FoxitEnterpriseDeploymentAndConfiguration_831.pdf

15 maart 2017

Foxit Reader is een snelle, betaalbare en veilige manier om PDF-bestanden te bekijken. Ruim 425 miljoen gebruikers zijn inmiddels overgestapt op Foxit Reader. Als u nog geen gebruikmaakt van Foxit om al uw PDF's te beheren, raden we u aan om vandaag nog te upgraden. U kunt de nieuwste versie van Foxit Reader downloaden op onze website:https://www.foxit.com/nl/pdf-reader/.

Foxit Reader bevat een beveiligde verwerkingsengine die ook wordt gebruikt door platforms als Google Chrome, Google Gmail en Amazon Kindle. Miljarden mensen wisselen op deze platforms op betrouwbare wijze gevoelige gegevens uit.

Zelfs bij voortdurende aanvallen van hackers en andere bedreigingen, is Foxit Reader veilig genoeg om elke cyberaanval te weerstaan. Het is daarom belangrijk dat u authentieke Foxit-software gebruikt.

Onlangs hebben we van enkele van onze klanten vernomen dat Foxit Reader wordt vermeld in Vault 7: De hackingtools van de CIA onthuld. Hierin werden de volgende twee nieuwe problemen omtrent DLL-kapingen met Foxit Reader vermeld:

1. Foxit Reader probeert zichzelf automatisch te updaten en zoekt daarbij in de map met plug-ins (\Foxit Reader\plugins) naar een DLL-bestand met de naam 'UpdateLOC.dll'.

We kunnen bevestigen dat er in de map met plug-ins (\Foxit Reader\plugins) geen bestand met de naam 'UpdateLOC.dll' staat, waardoor er geen sprake is van een dergelijk kapingsprobleem in Foxit Reader.

2. Foxit probeert eerst het DLL-systeembestand 'msimg32.dll' naast zichzelf te laden (\app\Foxit Reader\) alvorens deze op de juiste locatie te laden.

We doen geen poging om eerst het DLL-systeembestand 'msimg32.dll' naast zichzelf te laden (\app\Foxit Reader\), aangezien we GetSystemDirectory() rechtstreeks aanroepen om de echte msimg32.dll op te halen. Foxit gebruikt dus een volledig gekwalificeerde padnaam bij het laden van 'msimg32.dll', waardoor er dus geen probleem is met een dergelijke kaping in Foxit Reader.

Meer informatie over de richtlijnen voor ontwikkelaars over het veilig laden van bibliotheken is te vinden op https://msrc-blog.microsoft.com/2010/08/23/more-information-about-the-dll-preloading-remote-attack-vector/. "Hoewel er verschillende gecompromitteerde situaties zijn, die in detail worden beschreven in het bovenstaande MSDN-artikel, zijn onze algemene aanbevelingen: Gebruik waar mogelijk een volledig gekwalificeerde padnaam bij het laden van een bibliotheek; ...."

Aarzel niet om contact met ons op te nemen als u vragen hebt: [email protected].

22 mei 2016

Foxit© Reader is een snelle, veilige en betaalbare manier om PDF-bestanden te bekijken. Ruim 400 miljoen mensen zijn inmiddels overgestapt op Foxit Reader. Als u nog geen gebruikmaakt van Foxit om al uw PDF's te beheren, raden we u aan om vandaag nog te upgraden. U kunt de nieuwste versie van Foxit Reader downloaden op onze website: https://www.foxit.com/nl/pdf-reader/.

Foxit Reader bevat een beveiligde verwerkingsengine die ook wordt gebruikt door platforms als Google Chrome, Google Gmail en Amazon Kindle. Miljarden mensen wisselen vol vertrouwen op deze platforms gevoelige gegevens uit.

Zelfs bij voortdurende bedreigingen van hackers en andere fraudeurs, is Foxit Reader veilig genoeg om elke cyberaanval te weerstaan. Het is daarom belangrijk dat u authentieke Foxit-software gebruikt.

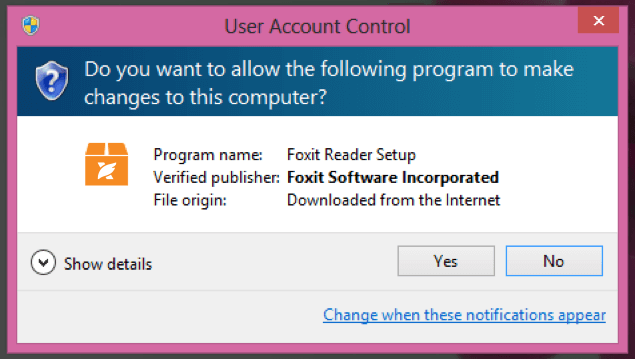

Sommige van onze klanten vinden het handiger om Foxit Reader te downloaden van een van onze partnersites. Waar u onze software ook downloadt, controleer altijd of Foxit Software Incorporated de geverifieerde uitgever is wanneer het pop-upvenster voor Gebruikersaccountbeheer verschijnt (zie afbeelding 1 hieronder). In het venster zou ook het logo van Foxit moeten worden weergegeven.

Afbeelding 1: Het pop-upvenster voor Gebruikersaccountbeheer ter bevestiging van de authenticiteit van de te downloaden Foxit Reader-software

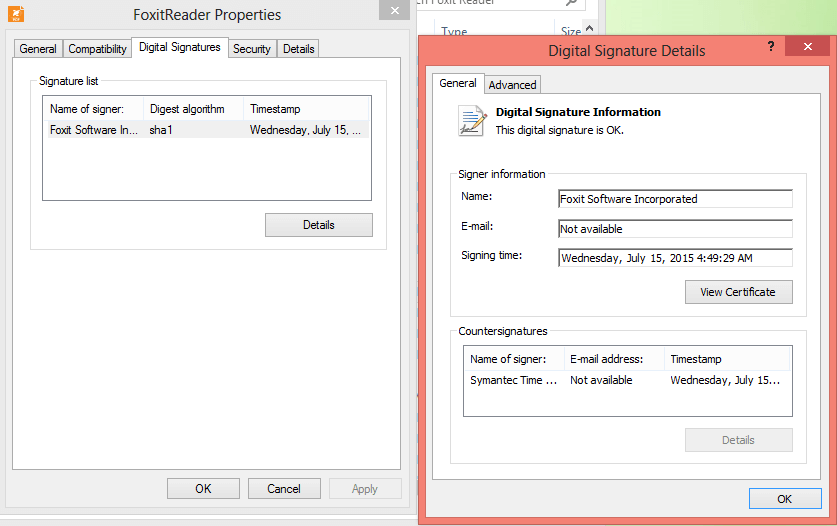

Als u Foxit Reader eerder hebt gedownload en niet zeker bent van de authenticiteit van uw reader, volg dan deze stappen:

Afbeelding 2: Het pop-upvenster Details digitale handtekening ter bevestiging van de authenticiteit van de te installeren Foxit Reader-software

Stel uzelf niet bloot aan beveiligingsrisico's en gebruik alleen authentieke software van Foxit.

Aarzel niet om contact met ons op te nemen als u vragen hebt: [email protected].

15 maart 2011

Op 15 maart 2011 werd een Secunia-beveiligingsadvies uitgegeven (https://www.flexera.com/products/software-vulnerability-research/secunia-research) met betrekking tot de Foxit® Reader. Het beveiligingsprobleem is te wijten aan een onveilige 'createDataObject()'-functie in de JavaScript-API. Deze onveilige functie maakt het mogelijk om willekeurige bestanden met gecontroleerde inhoud te maken via een speciaal bewerkt PDF-bestand. Deze functie kan worden misbruikt en de veiligheid van uw computer in gevaar brengen.

Om dit te voorkomen, moeten gebruikers van Foxit Reader hun Reader bijwerken naar de nieuwste versie en vervolgens de Veilige leesmodus inschakelen. De meest actuele versie van Foxit Reader kan worden geïnstalleerd via Help > Nu controleren op updates. Wanneer het pop-upvenster verschijnt, klikt u onderaan op het vakje Voorkeuren en schakelt u de functie Automatisch controleren op Foxit-updates in. De Veilige leesmodus kan worden ingeschakeld door naar Extra > Voorkeuren > Trust Manager te gaan en vervolgens te klikken op de optie Veilige leesmodus inschakelen. Deze optie kan ook worden ingeschakeld tijdens de eerste installatie van Foxit Reader. Met de Veilige leesmodus kunnen gebruikers onbevoegde acties en gegevensoverdracht (inclusief URL-verbindingen, het openen van externe bestanden en het uitvoeren van JavaScript-functies) beheren om aanvallen middels kwaadaardige documenten efficiënt te vermijden. Als de Veilige leesmodus is uitgeschakeld, moeten gebruikers alleen vertrouwde PDF-documenten openen om zich te beschermen tegen kwaadaardige aanvallen.

Als u vragen hebt over dit advies of andere zaken, neem dan telefonisch contact op met Foxit +49 30 21783691 of dien een ticket in via onze Ondersteuningsportal.