17 dicembre 2021

Aggiornamento: stiamo continuando a monitorare eventuali ulteriori problemi.

17 dicembre, 15:57 UTC

Monitoraggio: il 9 dicembre 2021, Foxit è stata informata della vulnerabilità di Log4j 2, chiamata anche LogJam o Log4Shell. Il nostro team ha intrapreso un'azione rapida e immediata per limitare qualsiasi rischio per i nostri utenti, compresa l'applicazione della patch per risolvere la situazione non appena è diventata disponibile (patch Log4j 2.17). Abbiamo determinato che attualmente non vi sono elementi compromettenti all'interno del nostro software o per uno dei nostri utenti in seguito a questa attività.

Ci impegniamo a garantire la sicurezza del nostro prodotto, la privacy dei dati dei nostri utenti e la trasparenza della nostra comunicazione. Per queste ragioni, abbiamo messo in atto misure rigorose per monitorare e prevenire qualsiasi violazione della sicurezza, così come per implementare azioni di prevenzione e mitigazione immediate quando necessario.

Il nostro team di esperti di sicurezza continuerà a monitorare la vulnerabilità di Log4j 2 man mano che evolve, e mettiamo in atto una maggiore sorveglianza di qualsiasi attività sospetta, nonché qualsiasi azione necessaria come ritenuto opportuno e raccomandato dalla Cybersecurity & Infrastructure Security Agency (CISA).

Cos'è Log4j 2?

Sviluppato dalla Apache Software Foundation, Log4j è un software di log basato su Java che registra eventi, esecuzioni di software e comunicazioni tra un particolare sistema e i relativi utenti. Log4j 2 è la versione più recentemente aggiornata del software di log di Apache.

La vulnerabilità di sicurezza identificata con l'ultimo aggiornamento di Log4j 2 potrebbe potenzialmente permettere agli hacker di stabilire il controllo sui messaggi di log e sui parametri, il che potrebbe portare a comportamenti dannosi e all'esecuzione di codice arbitrario.

Maggiori informazioni sulla vulnerabilità di Log4j 2 sono disponibili sul sito di Apache e sul National Vulnerability Database (NVD) del National Institute of Standards and Technology (NIST).

Cosa sta facendo Foxit per prevenire rischi per la sicurezza o atti dannosi che si verificano come risultato della vulnerabilità di Log4j 2?

Le attività del nostro team di sicurezza riguardo alla vulnerabilità di Log4j 2 sono in corso. Finora abbiamo eseguito le seguenti azioni, ritenute necessarie dal nostro team e dalla raccomandazione della CISA:

Quali misure continuerà ad adottare Foxit in risposta alla vulnerabilità di Log4j 2?

Sono necessari continui sforzi mirati in questo momento in risposta alla vulnerabilità di Log4j 2. Continueremo a monitorare la situazione man mano che progredisce e adotteremo le seguenti misure se necessario:

Come utente di Foxit, io o la mia azienda siamo attualmente a rischio a causa della vulnerabilità di Log4j 2?

Da quando è venuta a conoscenza della vulnerabilità, Foxit ha implementato un rigoroso monitoraggio della situazione e di tutti i potenziali fattori di rischio. Abbiamo determinato che attualmente non vi sono elementi compromettenti all'interno del nostro software o derivanti dall'uso della nostra applicazione.

Incoraggiamo i nostri clienti e venditori a valutare le implementazioni dei singoli endpoint per l'uso del software Log4j; e ciò include qualsiasi software di terzi.

30 agosto 2019

Foxit ha rilevato un recente accesso non autorizzati ai propri sistemi di dati. Soggetti terzi hanno ottenuto accesso ai dati degli account utente "Account personale" di Foxit, in cui sono contenuti indirizzi e-mail, password, nomi utente, numeri di telefono, nomi di società e indirizzi IP. Nessuna informazione di pagamento è stata esposta.

Il team di sicurezza di Foxit ha immediatamente avviato un'indagine forense digitale. La società ha invalidato le password di tutti gli account potenzialmente interessati da questo attacco e ha richiesto agli utenti di reimpostare le proprie password per poter accedere nuovamente al servizio Account personale. Foxit ha informato le autorità investigative e di protezione dati e sta cooperando con le indagini. È stata inoltre ingaggiata un'impresa di security management per condurre un'analisi approfondita, potenziare l'assetto di sicurezza della società e migliorare la protezione contro incidenti di cybersecurity futuri.

Foxit ha contattato tutti gli utenti interessati e li ha informati sui rischi e sui passaggi da intraprendere per ridurli al minimo. Foxit consiglia ai propri clienti di non sottovalutare il rischio di una violazione dei dati e di restare vigili. I clienti che utilizzano le proprie credenziali "Account personale" di Foxit su altri siti Web o servizi sono esortati a cambiare password per evitare accessi non autorizzati. Foxit raccomanda inoltre i clienti di prestare attenzione agli estratti conto e di esaminare le informazioni creditizie per evitare furti di identità. I clienti devono inoltre essere consapevoli del fatto che i truffatori possono utilizzare i loro dati per raccogliere ulteriori informazioni con l'inganno ("phishing").

"Account personale" di Foxit è un servizio a sottoscrizione gratuita che offre ai clienti l'accesso a download di prova del software, cronologie degli ordini, informazioni sulla registrazione del prodotto e informazioni di risoluzione dei problemi e assistenza. Il sistema conserva i nomi degli utenti, gli indirizzi e-mail, i nomi delle società, gli indirizzi IP e i numeri di telefono, ma non conserva altri dati di identificazione personale o informazioni di carte di pagamento. Foxit non conserva informazioni di carte di pagamento dei clienti nei propri sistemi. Foxit ha inviato ai clienti di Account personale un'e-mail con questa notifica e un collegamento per creare una password nuova e più sicura.

La sicurezza e la riservatezza dei dati dei clienti sono aspetti molto importanti per Foxit e la società adotterà ogni ragionevole misura per garantire che le informazioni sui clienti rimangano al sicuro in futuro.

Per ulteriori informazioni, i clienti possono contattare l'ufficio per la protezione dei dati di Foxit Inc. all'indirizzo [email protected].

22 agosto 2017

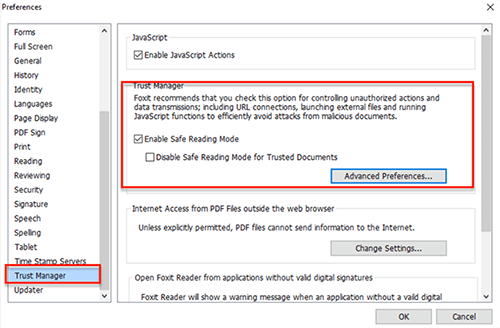

1. Natura della vulnerabilità. Consentire a un utente che non utilizza la modalità di lettura sicura di eseguire potenti funzioni JavaScript che potenzialmente possono causare problemi di sicurezza. La modalità di lettura sicura è abilitata sia in PhantomPDF che in Reader come impostazione predefinita, ma l'utente può disabilitarla dalle preferenze.

2. Piano per risolvere il problema. Aggiungere una protezione aggiuntiva nel codice di PhantomPDF/Reader con la quale, all'apertura di un documento PDF contenente queste potenti (e pertanto potenzialmente pericolose) funzioni JavaScript, il software verifica se il documento è firmato digitalmente da una persona verificabile/attendibile. Solo i documenti certificati possono eseguire queste potenti funzioni JS anche quando la modalità di lettura sicura è disabilitata.

3. Quando sarà pronta la correzione. È pianificato il rilascio di un aggiornamento patch di Reader/PhantomPDF 8.3.2 nel corso di questa settimana (ETA 25 agosto) con la protezione aggiuntiva per evitare l'uso dannoso delle potenti (e potenzialmente pericolose) funzioni JavaScript. Questo aggiornamento renderà il comportamento del software Foxit uguale a quello di Adobe.

4. Quali utenti e prodotti sono interessati. Questa vulnerabilità può essere causata da un utente o un potenziale malintenzionato attraverso un uso non idoneo di potenti funzioni JavaScript. Possono essere interessati solo gli utenti di PhantomPDF e Reader che hanno disabilitato l'impostazione predefinita della modalità di lettura sicura per consentire l'esecuzione di JavaScript in qualsiasi documento PDF. Gli utenti di altri prodotti Foxit non sono interessati da questa vulnerabilità. Per gli utenti di Phantom e Reader, consigliamo l'impostazione predefinita di non consentire l'esecuzione di JavaScript finché non si verifica l'origine del documento. Se l'utente continua a mantenere abilitata la modalità di lettura sicura, non sarà interessato dal problema.

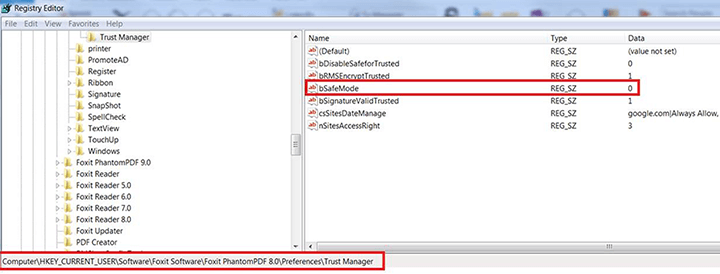

5. Come verificare e abilitare nuovamente la modalità di lettura sicura in PhantomPDF e Reader

L'utente finale di PhantomPDF o Reader può passare a Preferenze > Gestore attendibilità.

Per gli utenti che desiderano eseguire la configurazione tramite il Registro di sistema di Windows

Per gli amministratori di sistema o IT che desiderano eseguire la configurazione in modalità batch, utilizzare un modello di oggetto Criteri di gruppo https://cdn01.foxitsoftware.com/pub/foxit/manual/reader/en_us/FoxitEnterpriseDeploymentAndConfiguration_831.pdf

15 marzo 2017

Foxit Reader è un sistema veloce, accessibile e sicuro per visualizzare file PDF. Oltre 425 milioni di utenti hanno già scelto di passare a Foxit Reader. Se non utilizzi già Foxit per gestire tutti i PDF, ti consigliamo di aggiornare oggi stesso. L'ultima versione di Foxit Reader è disponibile sul nostro sito Web: https://www.foxit.com/it/pdf-reader/.

Il cuore di Foxit Reader è un motore di elaborazione sicuro utilizzato con successo anche in piattaforme quali Google Chrome, Google Gmail e Amazon Kindle. Sono miliardi gli utenti che si scambiano con fiducia dati sensibili tramite queste piattaforme.

Anche di fronte a continue minacce informatiche e attacchi da parte di utenti malintenzionati, Foxit Reader è sufficientemente sicuro da resistere a qualsiasi attacco di cybersecurity. È tuttavia importante utilizzare software Foxit autentico.

Recentemente, alcuni clienti hanno segnalato l'inclusione di Foxit Reader nell'elenco Vault 7: La CIA ha reso pubblici strumenti di hacking. Sono stati evidenziati i seguenti due nuovi problemi di hijacking di DLL con Foxit Reader:

1 - Foxit Reader tenta di autoaggiornarsi da solo, cercando una DLL denominata "UpdateLOC.dll" dalla sua cartella plugins (\Foxit Reader\plugins).

Confermiamo che non vi è alcun file "UpdateLOC.dll" nella cartella plugins (\Foxit Reader\plugins), pertanto questo problema di hijacking in Foxit Reader è inesistente.

2 - Foxit tenta di caricare la DLL di sistema "msimg32.dll" nella cartella adiacente (\app\Foxit Reader\) prima di caricarla nella posizione corretta.

Il nostro software non tenta di caricare la DLL di sistema "msimg32.dll" nella cartella adiacente (\app\Foxit Reader\) poiché effettua una chiamata diretta a GetSystemDirectory() per ottenere il vero file msimg32.dll. Foxit utilizza un nome file con percorso completo nel caricamento di "msimg32.dll", pertanto questo problema di hijacking in Foxit Reader non esiste.

Per consultare una guida per gli sviluppatori che illustra come caricare librerie in modo sicuro, visitare l'indirizzo https://msrc-blog.microsoft.com/2010/08/23/more-information-about-the-dll-preloading-remote-attack-vector/. "Anche se il problema può verificarsi in svariate situazioni descritte in dettaglio nel precedente articolo di MSDN, la nostra raccomandazione generale è: quando possibile, utilizzare sempre un nome file con percorso completo quando si carica una libreria".

È possibile contattarci per domande all'indirizzo: [email protected].

22 maggio 2016

Foxit© Reader è un sistema veloce, sicuro ed economico per visualizzare file PDF. Oltre 400 milioni di persone hanno già scelto di passare a Foxit Reader. Se non utilizzi già Foxit per gestire tutti i PDF, ti consigliamo di aggiornare oggi stesso. L'ultima versione di Foxit Reader è disponibile sul nostro sito Web: https://www.foxit.com/it/pdf-reader/.

Il cuore di Foxit Reader è un motore di elaborazione sicuro utilizzato con successo anche in piattaforme quali Google Chrome, Google Gmail e Amazon Kindle. Sono miliardi gli utenti che si scambiano con fiducia dati sensibili tramite queste piattaforme.

Anche di fronte a continue minacce informatiche e attacchi da parte di utenti malintenzionati e criminali, Foxit Reader è sufficientemente sicuro da resistere a qualsiasi attacco di cybersecurity. È tuttavia importante utilizzare software Foxit autentico.

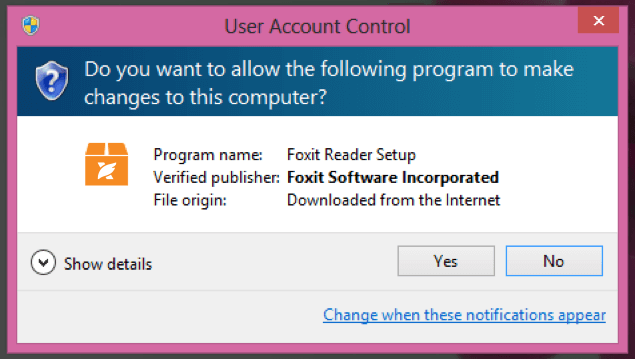

Alcuni dei nostri clienti trovano più conveniente scaricare Foxit Reader da uno dei nostri siti partner. Indipendentemente da dove si scarica il nostro software, assicurarsi sempre che l'autore verificato nella finestra popup Controllo dell'account utente (figura 1 sotto) sia Foxit Software Incorporated. Nella finestra dev'essere presente anche il logo di Foxit.

Figura 1: La finestra popup Controllo dell'account utente conferma l'autenticità del software Foxit Reader scaricato

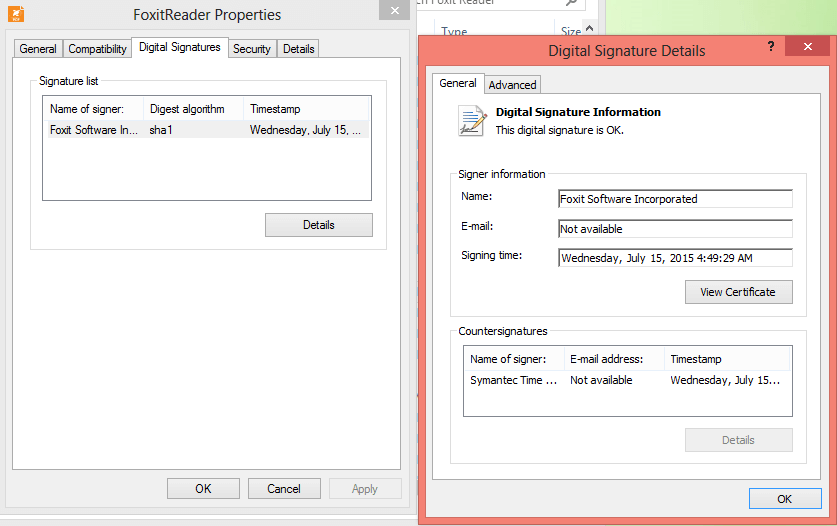

Se Foxit Reader è stato scaricato in precedenza e non si è certi dell'autenticità del software, attenersi alla procedura seguente:

Figura 2: La finestra popup Dettagli firma digitale che conferma l'autenticità del software Foxit Reader in corso di installazione

Utilizzare solo software Foxit originale per evitare di esporsi a rischi per la sicurezza.

È possibile contattarci per domande all'indirizzo: [email protected].

15 marzo 2011

Il 15 marzo 2011 è stato emesso un avviso di sicurezza da Secunia (https://www.flexera.com/products/software-vulnerability-research/secunia-research) correlato a Foxit® Reader. La vulnerabilità segnalata è dovuta a una funzione "createDataObject()" non sicura nell'API JavaScript. Questa funzione non sicura consente di creare file arbitrari con contenuti controllati tramite un file PDF creato appositamente allo scopo. La funzione può sfruttare la vulnerabilità e compromettere la sicurezza del computer.

Per garantire la protezione, gli utenti di Foxit Reader devono aggiornare Reader all'ultima versione e abilitare la modalità di lettura sicura. È possibile installare la versione più recente di Foxit Reader scegliendo Guida->Verifica aggiornamenti adesso. Alla visualizzazione della finestra popup, fare clic sulla casella Preferenze in basso e abilitare la funzione di controllo automatico degli aggiornamenti di Foxit. Per abilitare la modalità di lettura sicura, scegliere Strumenti->Preferenze->Gestore attendibilità e fare clic sull'opzione Attiva modalità lettura sicura. L'operazione può essere eseguita durante l'installazione iniziale di Foxit Reader. La modalità di lettura sicura consente agli utenti di tenere sotto controllo le azioni non autorizzate e le trasmissioni di dati, comprese le connessioni URL, l'avvio di file esterni e l'esecuzione di funzioni JavaScript per evitare in modo efficace gli attacchi da parte di documenti dannosi. Se la modalità di lettura sicura è disabilitata, gli utenti devono assicurarsi di aprire solo documenti PDF affidabili per prevenire attacchi dannosi.

In caso di domande su questo avviso o su altri temi, contattare telefonicamente Foxit (+1 866-MYFOXIT o +1 866-693-6948) o inviare una richiesta di assistenza tramite il nostro portale di supporto.