5 août 2024

Un problème avec l'Éditeur PDF de Foxit, entraînant la suppression partielle d'informations, a été récemment identifié et de nouvelles versions (PDF Editor v2024.2.3, PDF Editor v13.1.3, et Mac Editor v2024.2.3) sont maintenant disponibles. Voir le bulletin de sécurité pour plus de détails.

Nous vous recommandons de prendre les mesures ci-dessous dès que possible afin de garantir que vos données continuent d'être protégées en toute sécurité.

Veuillez noter que le problème se produit dans les conditions suivantes :

Les 4 conditions doivent être remplies simultanément pour reproduire ce problème.

La sécurité et la sûreté sont les principales priorités de Foxit, et nous nous engageons à fournir à nos clients une expérience sûre et fiable lors de l'utilisation de nos produits.

Il est primordial que les clients suivent les étapes de mise en œuvre appropriées pour s'assurer que l'exploitation potentielle est bloquée à la source. Nous saluons la coopération de tous nos clients tout au long de ce processus.

Foxit met un point d’honneur à offrir des niveaux de protection de référence aux utilisateurs individuels ainsi qu'aux entreprises de toutes tailles et de tous secteurs. Nous reconnaissons que les informations et les workflows de nos utilisateurs sont sensibles et nécessitent la plus grande protection possible. Pour plus d'informations, veuillez contacter le service de relations publiques de Touchdown à l'adresse [email protected].

17 décembre 2021

Mise à jour - Nous continuons à surveiller d’autres problèmes.

17 décembre, 15:57 UTC

Surveillance - Le 9 décembre 2021, Foxit a été informé de la vulnérabilité Log4j 2, également appelée LogJam ou Log4Shell. Notre équipe a pris une action rapide et immédiate pour prévenir tout risque pour nos utilisateurs, notamment avec l’application du correctif pour résoudre la situation dès que celui-ci a été disponible : correctif Log4j 2.17. Nous avons déterminé qu’aucune mise en danger résultant de cette activité n’a été ou n’est actuellement présente dans nos logiciels ou chez l’ensemble de nos utilisateurs.

Nous nous engageons à assurer la sécurité de votre produit, la confidentialité des données de nos utilisateurs et la transparence de notre communication. Pour ces raisons, nous avons mis en place des mesures strictes pour surveiller et empêcher toute violation de sécurité, ainsi que pour mettre en œuvre immédiatement une action préventive et d’atténuation lorsque cela est nécessaire.

Notre équipe d’experts en sécurité va continuer à surveiller la vulnérabilité Log4j 2 au fur et à mesure qu’elle se développe, en mettant notamment en œuvre une surveillance accrue de toute activité suspecte, et prendra toutes les actions comme cela est jugé nécessaire et recommandé par la CISA (Cybersecurity & Infrastructure Security Agency).

Qu’est-ce que Log4j 2 ?

Développé par Apache Software Foundation, Log4j est un logiciel de journalisation basé sur Java, qui enregistre les événements, les exécutions de logiciels et les communications entre un système particulier et ses utilisateurs. Log4j 2 est la version la plus récente mise à jour du logiciel de journalisation d’Apache.

La vulnérabilité de sécurité identifiée avec la dernière mise à jour Log4j 2 peut donner à des attaquants la possibilité d’instaurer un contrôle sur les messages et les paramètres de journalisation, ce qui peut conduire à un comportement malveillant et à une exécution de code arbitraire.

Vous pourrez trouver plus d’informations sur la vulnérabilité Log4j 2 ici sur le site Web d’Apache et sur la NVD (National Vulnerability Database) du NIST (National Institute of Standards and Technology) ici.

Que fait Foxit pour empêcher l’apparition de tout risque de sécurité ou d’actions malveillantes résultant de la vulnérabilité Log4j 2 ?

Notre équipe de sécurité travaille actuellement sur la vulnérabilité Log4j 2. Jusqu’à présent, nous avons effectué les actions suivantes, qui ont été jugées nécessaires par notre équipe et par les recommandations du CISA :

Quelles sont les mesures que Foxit va continuer à prendre pour répondre à la vulnérabilité Log4j 2 ?

À ce stade, des efforts soutenus et permanents sont nécessaires pour répondre à la vulnérabilité Log4j 2. Nous allons continuer à surveiller la situation au cours de sa progression et prendre les actions suivantes si nécessaire :

En tant qu’utilisateur de Foxit, est-ce que mon entreprise ou moi-même courons actuellement un risque en raison de la vulnérabilité Log4j 2 ?

Depuis la découverte de la vulnérabilité, Foxit a mis en œuvre une surveillance stricte de la situation et de tous les facteurs de risque potentiels. Nous avons déterminé qu’il n’existe actuellement aucune mise en danger de nos logiciels ou des données de nos utilisateurs, ou de l’utilisation de notre application.

Nous encourageons nos clients et nos fournisseurs à évaluer les implémentations sur les points de terminaison individuels en ce qui concerne l’utilisation du logiciel Log4j ; cela inclut tous les logiciels tiers.

30 août 2019

Foxit a déterminé qu’un accès non autorisé à ses systèmes de données a eu lieu récemment. Des tiers ont eu accès aux données du compte d’utilisateur « Mon compte » de Foxit, qui contient les adresses e-mail, les mots de passe, les noms des utilisateurs, les numéros de téléphone, les noms de sociétés et les adresses IP. Aucune information relative aux paiements n’a été révélée.

L’équipe de sécurité de Foxit a immédiatement lancé une enquête d’analyse numérique. La société a invalidé les mots de passe de tous les comptes potentiellement affectés, ce qui nécessite que les utilisateurs réinitialisent leur mot de passe pour accéder de nouveau au service Mon compte. Foxit a informé les organismes chargés du respect des lois ainsi que les autorités en charge de la protection des données et a promis de coopérer avec les enquêtes de ces organismes. En outre, la société a engagé une entreprise spécialisée dans la gestion de la sécurité afin de mener une analyse en profondeur, de renforcer la position de sécurité de la société et de se protéger contre de futurs incidents liés à la sécurité informatique.

Foxit a contacté tous les utilisateurs affectés et les a informés sur les risques et les mesures à prendre afin de maintenir les risques à un niveau minimal. Foxit recommande à ses clients de ne pas sous-estimer le risque de violation des données et de rester vigilants. Les clients qui utilisent leurs informations d’identification du service « Mon compte » Foxit sur d’autres sites Web ou services sont invités à modifier leurs mots de passe afin d’empêcher tout accès non autorisé. Foxit recommande également aux clients de rester vigilants, en consultant leur relevé de compte et en surveillant leur dossier de crédit afin d’éviter tout vol d’identité. Les clients doivent en outre être conscients que les fraudeurs peuvent utiliser leurs données pour recueillir des informations supplémentaires par tromperie (hameçonnage).

« Mon compte » de Foxit est un service d’abonnement gratuit qui offre aux clients un accès à des téléchargements de logiciels en version d’essai, aux historiques de commandes, aux informations relatives à l’enregistrement des produits, ainsi qu’à un dépannage et à des informations d’assistance. Le système conserve les noms des utilisateurs, les adresses e-mail, les noms des sociétés, les adresses IP et les numéros de téléphone, mais ne détient pas d’autres données d’identification personnelle ou d’informations relatives aux cartes de paiement. Foxit ne conserve pas les informations relatives aux cartes de crédit des clients sur ses systèmes. Foxit a envoyé un e-mail à ses clients utilisateurs du service Mon compte, avec un lien permettant de créer un mot de passe plus sécurisé.

La sécurité et la confidentialité des données des clients sont très importantes pour Foxit, et la société va prendre toutes les mesures raisonnables pour garantir que les informations des clients demeurent en toute sécurité à l’avenir.

Pour plus d’informations, les clients peuvent contacter le responsable de la protection des données de Foxit Inc. à l’adresse [email protected].

22 août 2017

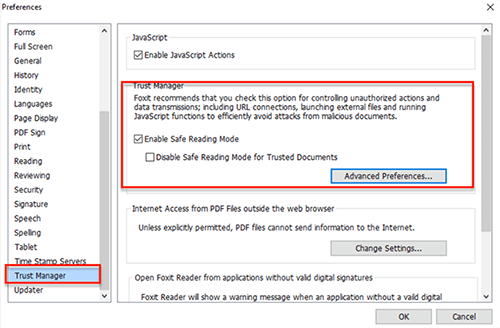

1. Nature de cette vulnérabilité : permet à un utilisateur qui n'utilise pas le « mode de lecture sécurisée » d'exécuter des fonctions JavaScript puissantes susceptibles de poser des problèmes de sécurité. Le « mode de lecture sécurisée » est activé par défaut dans PhantomPDF et Reader, mais l'utilisateur peut le désactiver dans les paramètres de préférence.

2. Notre solution à ce problème : ajouter une protection dans le code de PhantomPDF/Reader de sorte qu'à l'ouverture d'un document PDF contenant ces fonctions JavaScript puissantes (et donc potentiellement non sécurisées), le logiciel vérifie si le document est signé numériquement par une personne ou une entité vérifiable/de confiance. Seuls les documents certifiés pourront alors exécuter ces fonctions JS puissantes, même lorsque le « mode de lecture sécurisée » est désactivé.

3. Disponibilité du correctif : nous avons l'intention de publier une mise à jour de correction Reader/PhantomPDF 8.3.2 cette semaine (date prévue : 25 août), avec une protection supplémentaire contre l'utilisation inappropriée des fonctions JavaScript puissantes (potentiellement non sécurisées). Avec cette mise à jour, les logiciels Foxit se comporteront de manière similaire aux logiciels Adobe.

4. Personnes et produits concernés : étant donné que cette vulnérabilité peut être causée suite à l'utilisation inappropriée de fonctions JavaScript puissantes par l'utilisateur (potentiellement des pirates informatiques), seuls les utilisateurs de PhantomPDF et Reader qui ont désactivé le réglage par défaut du « mode de lecture sécurisée » afin de permettre l'exécution de fonctions JavaScript dans tous les documents PDF courent un risque. Les utilisateurs d'autres produits Foxit ne sont pas concernés par cette vulnérabilité. Nous recommandons aux utilisateurs de PhantomPDF et de Reader d'interdire l'exécution de JavaScript jusqu'à ce que l'utilisateur ait vérifié la source du document (ce qui correspond au réglage par défaut). Si l'utilisateur laisse le « mode de lecture sécurisée » activé, il ne court aucun risque.

5. Vérifier et réactiver le « mode de lecture sécurisée » dans PhantomPDF et Reader

Utilisateurs de PhantomPDF ou Reader : accédez à Préférence > Gestionnaire de confiance.

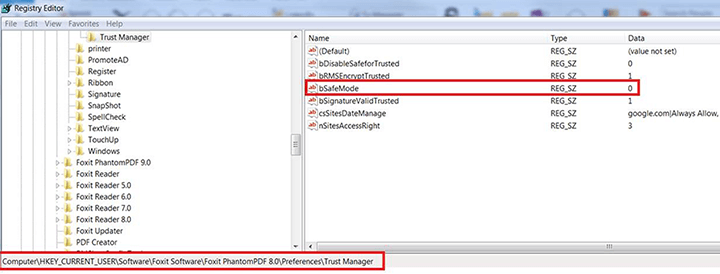

Utilisateurs qui souhaitent effectuer la configuration via le Registre Windows

Administrateurs informatiques ou système : utilisez le modèle GPO https://cdn01.foxitsoftware.com/pub/foxit/manual/reader/en_us/FoxitEnterpriseDeploymentAndConfiguration_831.pdf

15 mars 2017

Foxit Reader est un moyen rapide, abordable et sécurisé de visualiser les fichiers PDF. Plus de 425 millions d'utilisateurs sont déjà passés à Foxit Reader. Si vous n'utilisez pas déjà Foxit pour gérer tous vos PDF, nous vous encourageons à effectuer une mise à niveau dès aujourd'hui. La dernière version de Foxit Reader est disponible sur notre site: https://www.foxit.com/fr/pdf-reader/.

Un moteur de traitement sécurisé, qui alimente également des plate-formes telles Google Chrome, Google Gmail et Amazon Kindle, est au cœur de Foxit Reader. Des milliards de personnes échangent en toute confiance des documents sensibles sur ces plates-formes.

Même face aux menaces continues causées par les pirates et autres menaces, Foxit Reader est suffisamment sécurisé pour résister à toute attaque de cybersécurité. Vous avez donc tout intérêt à utiliser le logiciel Foxit Software authentique.

Récemment, certains de nos clients nous ont signalé que Foxit Reader était listé dans Vault 7: Des outils de piratage CIA ont été révélés. Ils ont déclaré les deux nouveaux problèmes de piratage DLL suivants avec Foxit Reader:

#1 - Foxit Reader essaie de se mettre à jour automatiquement, en cherchant une DLL nommée "UpdateLOC.dll" à partir de son dossier de plugins (\Foxit Reader\plugins).

Nous confirmons qu'il n'y a pas de "UpdateLOC.dll" sous son dossier de plugins (\Foxit Reader\plugins), il n'y a donc pas de problème de piratage dans Foxit Reader.

#2 - Foxit tente de charger la DLL du système "msimg32.dll" dans le même emplacement que le logiciel en premier (\app\Foxit Reader\) avant de la charger dans l'emplacement approprié.

Nous n'essayons pas de charger la DLL du système "msimg32.dll" dans le même emplacement que le logiciel en premier (\app\Foxit Reader\) car nous appelons GetSystemDirectory() directement pour obtenir le vrai msimg32.dll. Foxit utilise un nom de chemin complet lors du chargement "msimg32.dll", il n'y a donc pas de problème de piratage dans Foxit Reader.

Vous trouverez plus d'informations sur les conseils pour les développeurs sur comment charger les bibliothèques en toute sécurité sur https://msrc-blog.microsoft.com/2010/08/23/more-information-about-the-dll-preloading-remote-attack-vector/. “Bien qu'il existe plusieurs situations concernées, décrites en détail dans l'article MSDN ci-dessus, nos recommandations générales sont: Dans la mesure du possible, utilisez un nom de chemin complet lorsque vous chargez une bibliothèque ; ... "

N'hésitez pas à nous contacter si vous avez des questions: [email protected].

22 mai 2017

Foxit© Reader est une solution rapide, abordable et sûre pour afficher les fichiers PDF. Plus de 400 millions d'utilisateurs l'ont déjà adoptée. Si vous n'utilisez pas déjà Foxit pour gérer tous vos PDF, nous vous encourageons à effectuer une mise à niveau dès aujourd'hui. La dernière version de Foxit Reader est disponible sur notre site Web à l'adresse suivante : https://www.foxit.com/fr/pdf-reader/.

Un moteur de traitement sécurisé, qui alimente également des plates-formes telles que Google Chrome, Google Gmail et Amazon Kindle, est au cœur de Foxit Reader. Des milliards de personnes échangent des données sensibles sur ces plate-formes en toute confiance.

Même devant les menaces permanentes des pirates informatiques et d'autres criminels, Foxit Reader est suffisamment sûr pour résister à toute forme d'attaque de cybersécurité. Vous avez donc tout intérêt à utiliser le logiciel Foxit authentique.

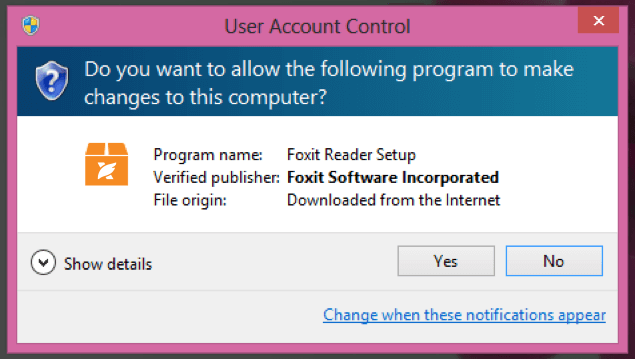

Certains de nos clients trouvent qu'il est plus pratique de télécharger Foxit Reader depuis l'un de nos sites partenaires. Quelle que soit la plate-forme de téléchargement du logiciel, assurez-vous que Foxit Software Incorporated est un éditeur certifié lorsque la fenêtre contextuelle Contrôle de compte d'utilisateur s'affiche (voir la figure 1 ci-dessous). Le logo Foxit doit également figurer dans la fenêtre.

Figure 1 : fenêtre contextuelle Contrôle de compte d'utilisateur confirmant l'authenticité du logiciel Foxit Reader téléchargé

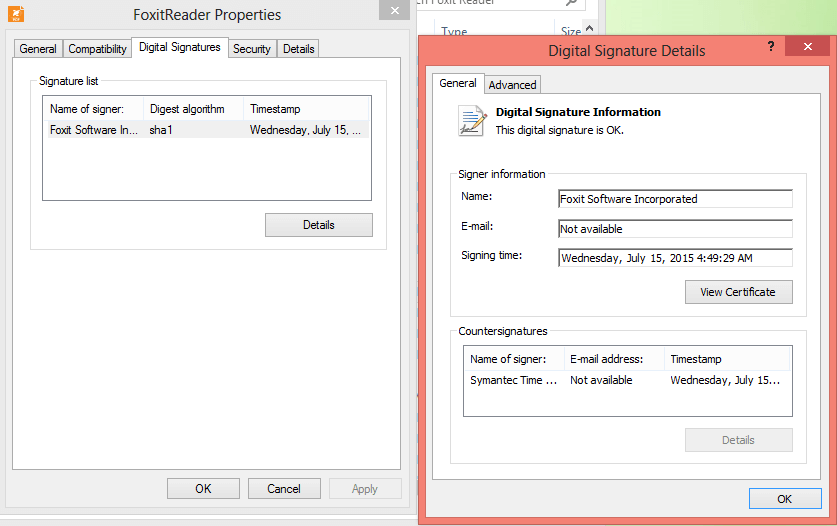

Si vous avez déjà téléchargé Foxit Reader et que vous n'êtes pas certain de l'authenticité de votre lecteur, procédez comme suit :

Figure 2 : fenêtre contextuelle Détails de la signature numérique confirmant l'authenticité de l'installation du logiciel Foxit Reader

Ne vous exposez pas inutilement à des risques de sécurité. Utilisez uniquement le logiciel Foxit authentique.

Si vous avez des questions, n'hésitez pas à nous contacter à l'adresse suivante : [email protected].

15 mars 2011

Le 15 mars 2011, une alerte de sécurité a été publiée par Secunia (https://www.flexera.com/products/software-vulnerability-research/secunia-research) concernant Foxit® Reader. La vulnérabilité est due à la fonction « createDataObject() » non sécurisée de l'API JavaScript. Cette fonction permet la création de fichiers arbitraires avec un contenu contrôlé via un fichier PDF spécialement prévu à cet effet. Il est possible que cette fonction soit exploitée par des personnes malveillantes, compromettant ainsi la sécurité de votre ordinateur.

Pour se protéger, les utilisateurs de Foxit Reader doivent mettre Reader à jour vers la version la plus récente, puis activer le mode de lecture sécurisée. Vous pouvez installer la dernière version de Foxit Reader en sélectionnant Aide->Rechercher les mises à jour maintenant. Au bas de la fenêtre contextuelle qui s'affiche, cliquez sur la zone Préférences, puis activez la fonction de recherche automatique de mises à jour Foxit. Pour activer le mode de lecture sécurisée, sélectionnez Outils->Préférences->Gestionnaire de confiance, puis cliquez sur l'option Activer le mode de lecture sécurisée. Vous pouvez également effectuer cette opération lors de l'installation initiale de Foxit Reader. Le mode de lecture sécurisée permet aux utilisateurs de contrôler les actions et les transmissions de données non autorisées, notamment les connexions URL, le lancement de fichiers externes et l'exécution de fonctions JavaScript, afin de lutter efficacement contre les attaques de documents malveillants. Si le mode de lecture sécurisée est désactivé, les utilisateurs doivent ouvrir uniquement les documents PDF fiables afin de se protéger contre les attaques malveillantes.

Pour toute clarification concernant ce conseil ou pour toute autre question, veuillez contacter Foxit par téléphone (au +49 30 21783691) ou enregistrer un dossier d'incident via notre Portail d'assistance.